Uusi kyberuhka nousee Pohjois-Koreasta, kun valtion tukemat hakkerit kokeilevat haitallisen koodin upottamista suoraan lohkoketjuverkkoihin.

Googlen Threat Intelligence Group (GTIG) raportoi 17. lokakuuta, että tekniikka, nimeltään EtherHiding, merkitsee uutta kehitysvaihetta siinä, miten hakkerit piilottavat, jakavat ja hallitsevat haittaohjelmia hajautetuissa järjestelmissä.

Mitä on EtherHiding?

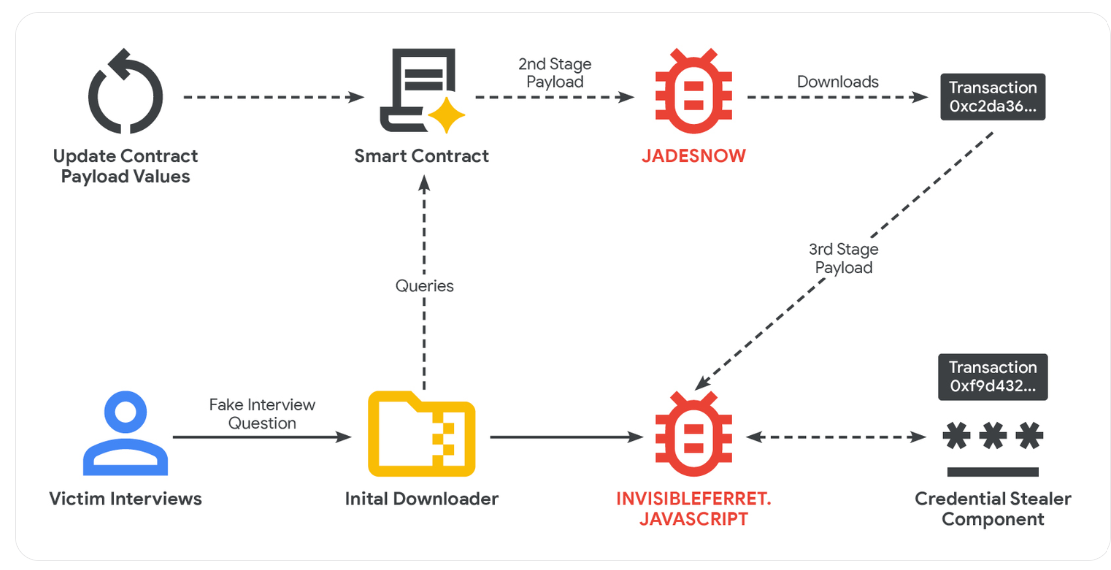

GTIG selitti, että EtherHiding mahdollistaa hyökkääjien aseistaa älysopimuksia ja julkisia lohkoketjuja kuten Ethereum ja BNB Smart Chain käyttämällä niitä haitallisten hyötykuormien tallentamiseen.

Koodin lataamisen jälkeen näihin hajautettuihin kirjanpitoihin sen poistaminen tai estäminen on lähes mahdotonta niiden muuttumattoman luonteen vuoksi.

“Vaikka älysopimukset tarjoavat innovatiivisia tapoja rakentaa hajautettuja sovelluksia, niiden muuttumaton luonne hyödynnetään EtherHidingissä haitallisen koodin isännöimiseen ja tarjoamiseen tavalla, jota ei voida helposti estää,” GTIG kirjoitti.

Käytännössä hakkerit vaarantavat laillisia WordPress-verkkosivustoja, usein hyödyntämällä paikkaamattomia haavoittuvuuksia tai varastettuja tunnistetietoja.

Pääsyn saatuaan he lisäävät muutaman rivin JavaScriptiä—tunnetaan nimellä “lataaja”—verkkosivuston koodiin. Kun vierailija avaa tartunnan saaneen sivun, lataaja yhdistyy hiljaa lohkoketjuun ja hakee haittaohjelman etäpalvelimelta.

GTIG huomautti, että tämä hyökkäys ei usein jätä näkyvää tapahtumajälkeä ja vaatii vähän tai ei lainkaan maksuja, koska se tapahtuu ketjun ulkopuolella. Tämä mahdollistaa hyökkääjien toiminnan huomaamatta.

Erityisesti GTIG jäljitti EtherHidingin ensimmäisen esiintymän syyskuuhun 2023, jolloin se ilmeni kampanjassa nimeltä CLEARFAKE, joka huijasi käyttäjiä väärennetyillä selainpäivityskehotteilla.

Kuinka estää hyökkäys

Kyberturvallisuustutkijat sanovat, että tämä taktiikka merkitsee muutosta Pohjois-Korean digitaalisessa strategiassa pelkästä kryptovaluutan varastamisesta lohkoketjun käyttämiseen salaisena aseena.

“EtherHiding edustaa siirtymää seuraavan sukupolven luodinkestävään isännöintiin, jossa lohkoketjuteknologian luontaisia ominaisuuksia käytetään uudelleen haitallisiin tarkoituksiin. Tämä tekniikka korostaa kyberuhkien jatkuvaa kehitystä, kun hyökkääjät mukautuvat ja hyödyntävät uusia teknologioita edukseen,” GTIG totesi.

John Scott-Railton, Citizen Labin vanhempi tutkija, kuvaili EtherHidingiä “varhaisvaiheen kokeiluksi.” Hän varoitti, että sen yhdistäminen tekoälypohjaiseen automaatioon voisi tehdä tulevista hyökkäyksistä paljon vaikeammin havaittavia.

“Odotan, että hyökkääjät kokeilevat myös nollaklikkaushyökkäysten lataamista suoraan lohkoketjuihin, jotka kohdistuvat järjestelmiin ja sovelluksiin, jotka käsittelevät lohkoketjuja… erityisesti, jos ne joskus isännöidään samoilla järjestelmillä ja verkoilla, jotka käsittelevät tapahtumia / sisältävät lompakoita,” hän lisäsi.

Tämä uusi hyökkäysvektori voi aiheuttaa vakavia seurauksia kryptoalalle, kun otetaan huomioon, että pohjoiskorealaiset hyökkääjät ovat merkittävästi tuotteliaita.

TRM Labsin tiedot osoittavat, että Pohjois-Koreaan liittyvät ryhmät ovat jo varastaneet yli 1,5 miljardia dollaria krypto-omaisuutta pelkästään tänä vuonna. Tutkijat uskovat, että nämä varat auttavat rahoittamaan Pjongjangin sotilasohjelmia ja pyrkimyksiä kiertää kansainvälisiä pakotteita.

Tämän vuoksi GTIG neuvoi kryptokäyttäjiä vähentämään riskiään estämällä epäilyttävät lataukset ja rajoittamalla luvattomia verkkoskriptejä. Ryhmä kehotti myös turvallisuustutkijoita tunnistamaan ja merkitsemään lohkoketjuverkkoihin upotetut haitalliset koodit.