Kryptoteollisuus koki merkittävän maailmanlaajuisen kryptovaluuttavarkauksien kasvun vuonna 2025, kun tappiot ylittivät 3,4 miljardia dollaria tammikuun ja joulukuun alun välillä, Chainalysisin uuden raportin mukaan.

Pohjois-Koreaan yhdistetyt hakkerit olivat pitkälti vastuussa suurimmasta osasta varastetuista varoista vuoden aikana.

Pohjois-Korean ennätyksellinen 2 miljardin dollarin kryptovarkaus

Uusimman raporttinsa mukaan lohkoketjuihin erikoistunut analytiikkayhtiö Chainalysis huomautti, että Pohjois-Korean (DPRK) hyökkäysten määrä väheni merkittävästi. Silti kryptovaluuttavarkauksissa rikottiin ennätyksiä.

Pohjoiskorealaiset hakkerit varastivat vähintään 2,02 miljardia dollaria digitaalisia omaisuuseriä vuonna 2025. Tämä merkitsi 51 % kasvua vuodentakaiseen verrattuna. Vuoteen 2020 verrattuna kasvu on noin 570 %.

”Tämän vuoden ennätystaso saavutettiin paljon harvemmilla tunnetuilla tapauksilla. Tämä muutos – vähemmän tapauksia, mutta paljon suurempia tuottoja – johtui erityisesti massiivisesta Bybit-hakkeroinnista maaliskuussa 2025,” Chainalysis totesi.

Raportin mukaan DPRK-yhteyksissä olevat toimijat olivat vastuussa peräti 76 %:sta kaikista palvelujen murroista vuoden aikana.

Yhteensä vuoden 2025 luvut nostavat Pohjois-Korean varastaman kryptovaluutan alemman arvion 6,75 miljardiin dollariin.

”Tämä kehitys jatkaa pitkäaikaista trendiä. Pohjois-Korean hakkerit ovat osoittaneet korkeaa osaamista, ja heidän toimintansa vuonna 2025 osoittaa, että he kehittävät jatkuvasti sekä taktiikoitaan että suosimiaan kohteita,” sanoi Andrew Fierman, Chainalysisin kansallisen turvallisuuden tiedustelupäällikkö, BeInCryptolle.

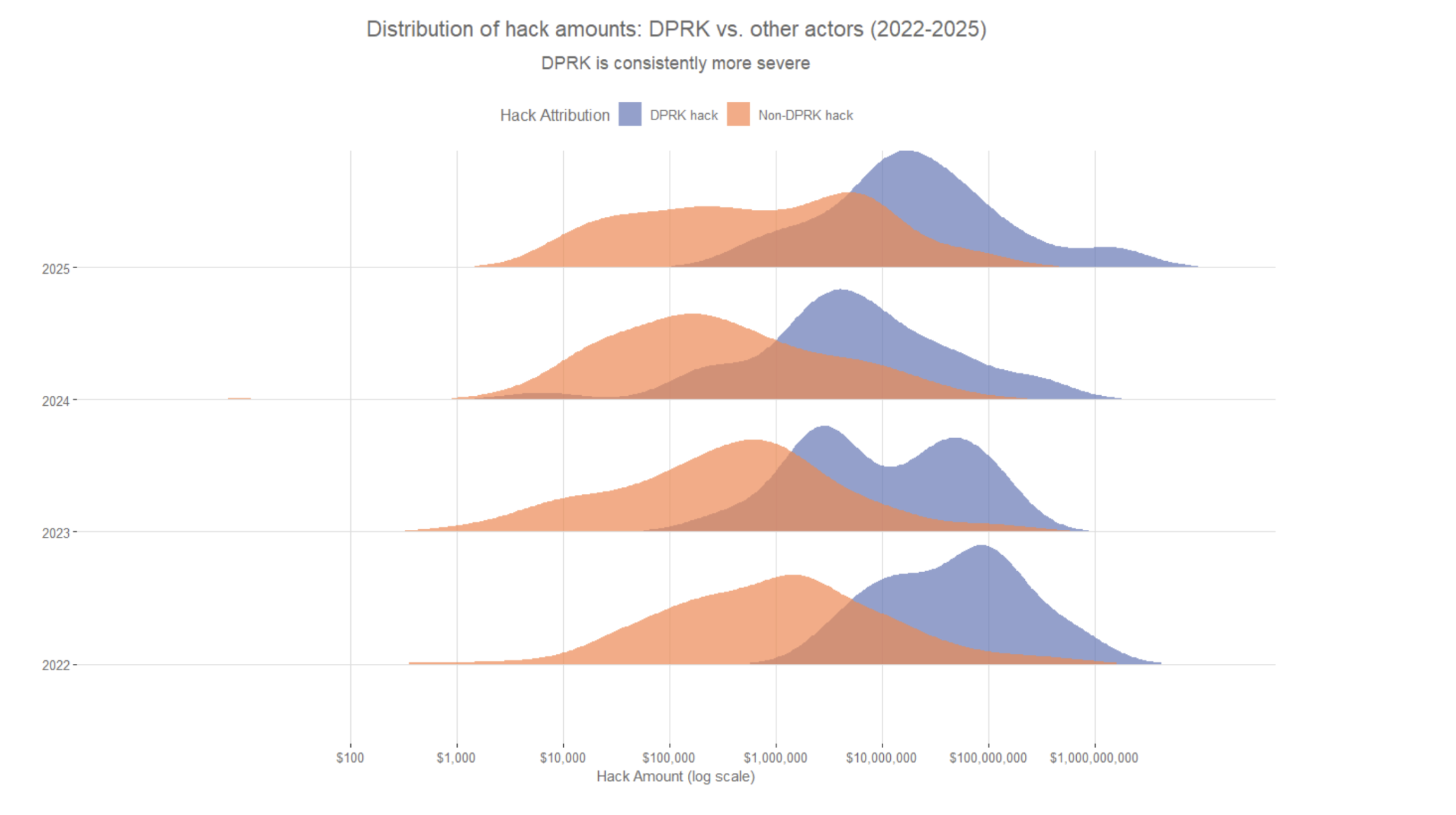

Chainalysisin historiallisen datan perusteella DPRK toteuttaa huomattavasti suurempia hyökkäyksiä kuin muut uhkatoimijat.

”Tämä kuvio vahvistaa, että kun Pohjois-Korean hakkerit iskevät, he kohdistavat hyökkäyksensä suuriin palveluihin ja pyrkivät mahdollisimman suureen vaikutukseen,” raportissa todetaan.

Chainalysisin mukaan Pohjois-Koreaan liitetyt hakkerit onnistuvat yhä useammin asettumaan teknisiin rooleihin kryptoyrityksissä. Tällä tavalla uhkatoimijat saavat etuoikeutetun pääsyn ja voivat toteuttaa entistä vahingollisempia tunkeutumisia.

Heinäkuussa lohkoketjututkija ZachXBT julkaisi selvityksen, jonka mukaan Pohjois-Koreaan yhdistetyt toimijat olivat soluttautuneet jopa 345–920 työpaikkaan kryptoteollisuudessa.

”Osa tämän vuoden ennätysluvuista johtuu todennäköisesti entistä laajemmasta IT-työntekijöiden soluttautumisesta pörsseihin, säilyttäjiin ja web3-yhtiöihin, mikä voi nopeuttaa murtoja ja laajentaa pääsyä ennen laajamittaisia varkauksia,” raportissa todetaan.

Uhkatoimijat ovat ottaneet käyttöön myös rekrytointityylisiä taktiikoita, joissa he esiintyvät työnantajina ja kohdistavat hyökkäyksensä alalla jo työskenteleviin henkilöihin.

BeInCrypto raportoi äskettäin, että hakkerit esiintyivät luotettavina toimialan kontakteina teennäisissä Zoom- ja Microsoft Teams -kokouksissa. Näiden taktiikoiden avulla he varastivat yli 300 miljoonaa dollaria.

”DPRK pyrkii aina löytämään uusia hyökkäyskeinoja ja etsimään haavoittuvaisuuksia varojen väärinkäyttöön. Yhdistettynä hallinnon suljettuun asemaan globaalissa taloudessa seurauksena on motivoitunut ja kehittynyt valtiollinen uhka, joka pyrkii saamaan mahdollisimman paljon pääomaa. Tänä vuonna erityisesti yksityisten avainten kompromissit keskitettyjen palveluiden osalta ovat aiheuttaneet suuren osan hyväksikäyttöjen volyymistä,” Fierman tarkensi.

Chainalysis kartoittaa 45 päivän pesuoperaation, jota Pohjois-Korean hakkerit käyttävät

Chainalysis havaitsi, että Pohjois-Korean rahanpesukäyttäytyminen eroaa selvästi muiden ryhmien tavasta. Raportin mukaan DPRK-yhteydessä olevat toimijat pesevät rahaa pienemmissä summissa ketjussa, yli 60 % volyymista keskittyy alle 500 000 dollarin siirtoihin.

Toisaalta muut hakkeriryhmät siirtävät yleensä 60 % varastetuista varoista paljon suuremmissa osissa, usein 1 miljoonan – yli 10 miljoonan dollarin erissä. Chainalysis mukaan tämä rakenne kertoo harkitummasta ja kehittyneemmästä lähestymistavasta rahanpesuun, vaikka Pohjois-Korea varastaakin kokonaisuudessaan suurempia summia.

Yritys tunnisti myös selkeitä eroja palveluiden käytössä. DPRK-liitännäiset hakkerit turvautuvat vahvasti kiinankielisiin rahanvälitys- ja takuupalveluihin sekä bridge- ja mixing-työkaluihin, joiden tarkoituksena on hämärtää siirtoreittejä. He käyttävät myös erikoistuneita alustoja, kuten Huionea pesutoimiensa tukena.

Sen sijaan muut varastettujen varojen siirtäjät käyttävät useammin hajautettuja pörssejä, keskitettyjä alustoja, peer-to-peer -palveluja ja lainaprotokollia.

”Nämä toimet osoittavat, että DPRK toimii eri rajoitteiden ja tavoitteiden alaisuudessa kuin muut kyberrikolliset. Heidän huomattava kiinankielisten rahanpesupalveluiden ja OTC-välittäjien käyttö osoittaa, että DPRK:n uhkatoimijat ovat läheisesti sidoksissa laittomiin toimijoihin Aasian ja Tyynenmeren alueella, ja tämä vastaa Pjongjangin perinteistä Kiina-keskeistä lähestymistapaa kansainvälisen rahoitusjärjestelmän hyödyntämisessä,” yritys totesi.

Chainalysis havaitsi toistuvan rahanpesumallin, joka tapahtuu tyypillisesti 45 päivän aikana. Heti hakkeroiden jälkeen (päivät 0–5) Pohjois-Koreaan liitetyt toimijat pyrkivät nopeasti irrottamaan varastetut varat alkuperästään. Raportissa todettiin, että DeFi-protokollien ja sekoituspalveluiden käyttö lisääntyy selvästi tänä alkuvaiheena.

Toisella viikolla (päivät 6–10) toiminta siirtyy palveluihin, jotka mahdollistavat laajemman integroinnin. Varat alkavat liikkua kohti keskitettyjä pörssejä ja alustoja, joiden KYC-vaatimukset ovat rajalliset.

Rahanpesutoiminta jatkuu toissijaisten sekoituspalveluiden kautta, mutta pienemmällä teholla. Samaan aikaan käytetään cross-chain-siltoja liikkeiden peittämiseksi.

“Tämä vaihe edustaa kriittistä siirtymäkautta, jolloin varat alkavat lähestyä mahdollista ulospääsyä,” yritys totesi.

Loppuvaiheessa (päivät 20–45) kasvaa vuorovaikutus palveluiden kanssa, jotka mahdollistavat vaihtamisen tai kotiuttamisen. Erityisesti no-KYC-pörssit, takuupalvelut, välittömät swap-alustat ja kiinankieliset palvelut korostuvat yhdessä uusitun keskitettyjen pörssien käytön kanssa, kun laittomia varoja sekoitetaan laillisen aktiivisuuden joukkoon.

Chainalysis korosti, että toistuva 45 päivän pesuikkuna antaa keskeistä tietoa viranomaisille. Se heijastaa myös hakkereiden toiminnallisia rajoituksia ja riippuvuutta tietyistä mahdollistajista.

“Pohjois-Korea toteuttaa nopean ja tehokkaan pesustrategian. Siksi koko alan nopea reagointi on välttämätöntä. Viranomaiset ja yksityinen sektori, pörsseistä lohkoketjua analysoiviin yrityksiin, tarvitsevat tehokasta yhteistyötä rahojen pysäyttämiseksi heti kun avautuu mahdollisuus – riippumatta siitä, kulkevatko varat stablecoinien kautta vai saavuttavatko ne pörssin, jossa varat voidaan jäädyttää välittömästi,” Fierman kommentoi.

Kaikki varastetut varat eivät noudata tätä aikataulua, mutta tämä malli edustaa tyypillistä on-chain-käyttäytymistä. Tiimi kuitenkin myönsi mahdolliset puutteet, sillä osa toimista – kuten yksityisten avainten siirrot tai off-chain OTC -transaktiot – eivät ehkä näy pelkän lohkoketjudatan perusteella ilman lisätietoja.

Vuoden 2026 näkymät

Chainalysisin kansallisen turvallisuustiedustelun johtaja kertoi BeInCryptolle, että Pohjois-Korea etsii todennäköisesti aktiivisesti kaikki mahdolliset haavoittuvuudet. Vaikka Bybit-, BTCTurk- ja Upbit-tapaukset tänä vuonna osoittavat, että keskitetyt pörssit ovat kasvavan paineen alla, taktiikat voivat muuttua milloin tahansa.

Viimeisimmät Balancerin ja Yearnin tapaukset viittaavat siihen, että myös pitkään toimineet protokollat voivat päätyä hyökkääjien kohteeksi. Hän totesi,

“Emme voi sanoa, mitä vuosi 2026 tuo tullessaan, mutta tiedämme, että DPRK pyrkii maksimoimaan tuoton kohteistaan – eli palvelut, joilla on suuret varareservit, tarvitsevat korkeat turvallisuusstandardit välttääkseen seuraavan hyväksikäytön kohteeksi joutumisen.”

Raportti painotti myös, että Pohjois-Korean turvautuminen yhä useammin kryptovaluuttavarkauksiin valtion prioriteettien rahoittamiseksi ja kansainvälisten pakotteiden kiertämiseksi osoittaa, että tämä uhkatoimija toimii perustavanlaatuisesti eri rajoitteiden ja kannustimien pohjalta kuin tavanomaiset kyberrikolliset.

“Maan ennätyksellinen vuosi 2025 – saavutettuna 74 % vähemmillä tunnetuilla hyökkäyksillä – viittaa siihen, että näemme todennäköisesti vain näkyvimmän osan heidän toiminnoistaan,” Chainalysis lisäsi.

Yritys toi esiin, että suurin haaste vuodelle 2026 on tunnistaa ja estää nämä korkean vaikutuksen toiminnot ennen kuin DPRK-liitännäiset toimijat voivat toteuttaa seuraavan tapauksen Bybit-hyökkäyksen mittakaavassa.