Pohjois-Koreaan kytkeytyvä uhkatoimija kehittää sosiaalisen manipuloinnin menetelmiään. Ryhmä hyödyntää tekoälypohjaisia houkuttimia kryptovaluutta-alaan kohdistuvissa hyökkäyksissä, Googlen Mandiant-tiimin uuden raportin mukaan.

Toiminta kuvastaa valtiollisten kybertoimien jatkuvaa kehitystä digitaalisia omaisuusvaroja kohtaan. Tällaiset hyökkäykset lisääntyivät huomattavasti vuonna 2025.

Valesu Zoom-puhelu käynnistää haittaohjelmahyökkäyksen crypto-yritykseen

Viimeisimmässä raportissaan Mandiant kuvasi tutkimustaan hyökkäyksestä FinTech-yritykseen kryptovaluutta-alalla. Hyökkäyksestä vastasi UNC1069. Kyseessä on taloudellista hyötyä tavoitteleva ryhmä, joka on ollut aktiivinen ainakin vuodesta 2018 ja sillä on yhteyksiä Pohjois-Koreaan.

”Mandiant on havainnut, että tämä uhkatoimija kehittää jatkuvasti taktiikoitaan, tekniikoitaan ja prosessejaan (TTP), työkalukantaansa ja kohteitaan. Ainakin vuodesta 2023 ryhmä on siirtynyt spear-phishing-menetelmistä ja perinteisen rahoitusalan (TradFi) kohteista Web3-teollisuuteen – kuten keskitetyt pörssit (CEX), ohjelmistokehittäjät finanssialalla, huipputeknologiayritykset ja pääomasijoitusrahastojen henkilöt,” raportissa todettiin.

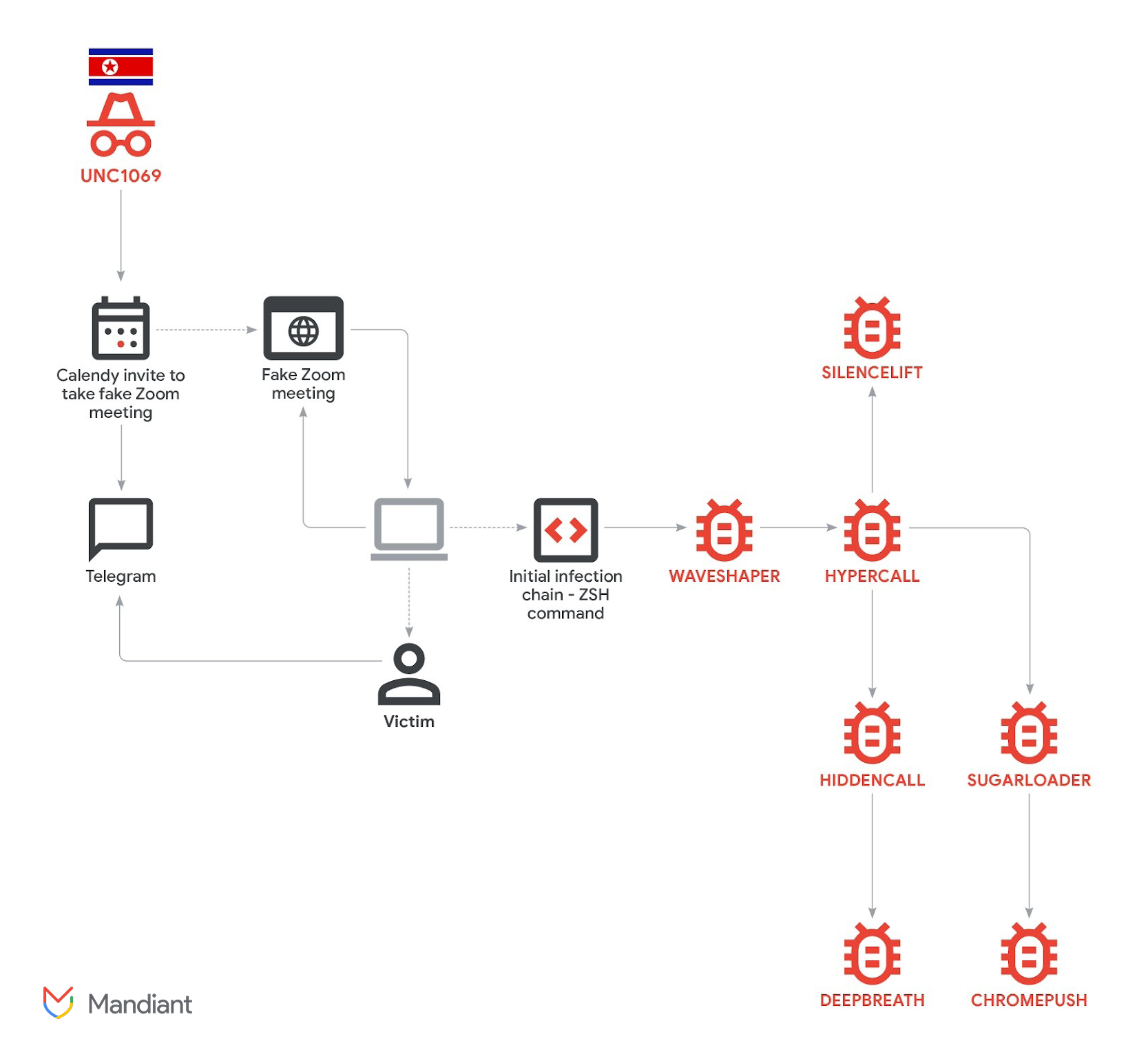

Tutkijoiden mukaan hyökkäys alkoi, kun kryptoteollisuuden johtohenkilön Telegram-tili kaapattiin. Hyökkääjät käyttivät kaapattua profiilia ottaakseen yhteyttä uhriin. He rakensivat vähitellen luottamusta ennen kuin lähettivät Calendly-kutsun videopalaveriin.

Kokouksen linkki ohjasi kohteen väärennetylle Zoom-verkkotunnukselle, joka oli uhkatoimijoiden hallinnassa. Puhelun aikana uhri kertoi nähneensä syväväärennökseltä vaikuttavan videon toisen kryptovaluutta-alan yrityksen toimitusjohtajasta.

”Vaikka Mandiant ei onnistunut hankkimaan forensiikkaan perustuvaa näyttöä tekoälymallien käytöstä juuri tässä tapauksessa, raportoitu juoni muistuttaa aiemmin julkisesti raportoituja tapauksia, joissa myös väitetysti käytettiin syväväärennöksiä,” raportissa lisättiin.

Hyökkääjät loivat vaikutelman ääniongelmista kokouksen aikana selittääkseen seuraavan vaiheen. He ohjeistivat uhria suorittamaan ongelmanratkaisukomentoja hänen laitteellaan.

Nämä komennot, jotka oli räätälöity sekä macOS- että Windows-järjestelmille, käynnistivät huomaamatta tartuntaketjun. Se johti useiden haittaohjelmien asentamiseen.

Mandiant tunnisti seitsemän erillistä haittaohjelmaperhettä, joita hyökkäyksessä käytettiin. Työkalujen tavoitteena oli varastaa Keychain-tunnuksia, hakea selaimen evästeitä ja kirjautumistietoja, päästä käsiksi Telegram-istuntotietoihin sekä kerätä muita arkaluontoisia tiedostoja.

Tutkijoiden arvion mukaan tavoitteena oli sekä mahdollistaa kryptovaluutan varastaminen että kerätä tietoa tulevia sosiaalisen manipuloinnin hyökkäyksiä varten.

Tutkimuksessa havaittiin poikkeuksellisen suuri määrä työkaluja asennettuna yhdelle koneelle. Tämä viittasi erittäin tarkasti kohdennettuun yritykseen saada mahdollisimman paljon tietoa yhdestä uhrista.

Kyseinen tapaus on osa laajempaa ilmiötä eikä yksittäinen poikkeus. Joulukuussa 2025 BeInCrypto kertoi tapauksista, joissa Pohjois-Koreaan linkitetyt toimijat varastivat yli 300 miljoonaa dollaria esiintymällä luotettuina alan henkilöinä tekaistuissa Zoom- ja Microsoft Teams -kokouksissa.

Koko vuoden aktiviteettien määrä oli vieläkin silmiinpistävämpi. Pohjois-Korean uhkaryhmien arvioidaan anastaneen yhteensä 2,02 miljardia dollaria digitaalisia omaisuusvaroja vuonna 2025, mikä oli 51 % enemmän kuin edellisvuonna.

Chainalysis paljasti myös, että huijausverkostot, jotka liittyvät lohkoketjussa tekoälypalveluntarjoajiin, toimivat selvästi tehokkaammin kuin ilman tällaisia yhteyksiä. Yrityksen mukaan tämä kehitys vihjaa tulevaisuudesta, jossa tekoäly on vakio-osa useimmissa huijausoperaatioissa.

Tekoälytyökalujen kehittyessä ja tullessa helpommin saataville, vakuuttavien syväväärennösten luominen on entistä helpompaa. Lähitulevaisuus näyttää, kykeneekö kryptovaluutta-ala sopeuttamaan turvallisuutensa riittävän nopeasti torjuakseen nämä edistyneet uhat.