Vaarallinen bottiverkko nimeltä H2Miner on palannut. Se kaappaa tietokoneita louhiakseen salaa Moneroa (XMR) ja joissakin tapauksissa asentaa kiristysohjelmia.

Kyberturvallisuustutkijat sanovat, että haittaohjelma on laajentunut sitten ensimmäisen esiintymisensä vuonna 2019. Uusi versio kohdistuu nyt Linux-palvelimiin, Windows-työpöytiin ja pilvikontteihin.

Hiljainen virus voi käyttää tietokonettasi kryptovaluutan louhintaan

Kyberturvallisuusyritys Fortinetin mukaan hyökkääjät saavat pääsyn hyödyntämällä tunnettuja ohjelmistojen haavoittuvuuksia. Näihin kuuluvat Log4Shell ja Apache ActiveMQ, joita monet järjestelmät yhä käyttävät.

Päästyään sisään virus asentaa työkalun nimeltä XMRig, laillinen avoimen lähdekoodin louhija.

Sen sijaan, että se pyytäisi lupaa, se toimii taustalla käyttäen tietokoneesi suorituskykyä ansaitakseen Moneroa hakkereille.

Lisäksi H2Miner käyttää älykkäitä skriptejä poistaakseen virustorjuntatyökalut käytöstä. Se myös tappaa muut louhijat, jotka saattavat jo olla käynnissä järjestelmässä.

Sitten se poistaa kaikki jäljet toiminnastaan. Linuxissa se asentaa cron-tehtävän, joka lataa haittaohjelman uudelleen joka 10. minuutti.

Windowsissa se asettaa tehtävän, joka toimii hiljaisesti joka 15. minuutti.

Kiristysohjelman käänne aiheuttaa lisää vahinkoa

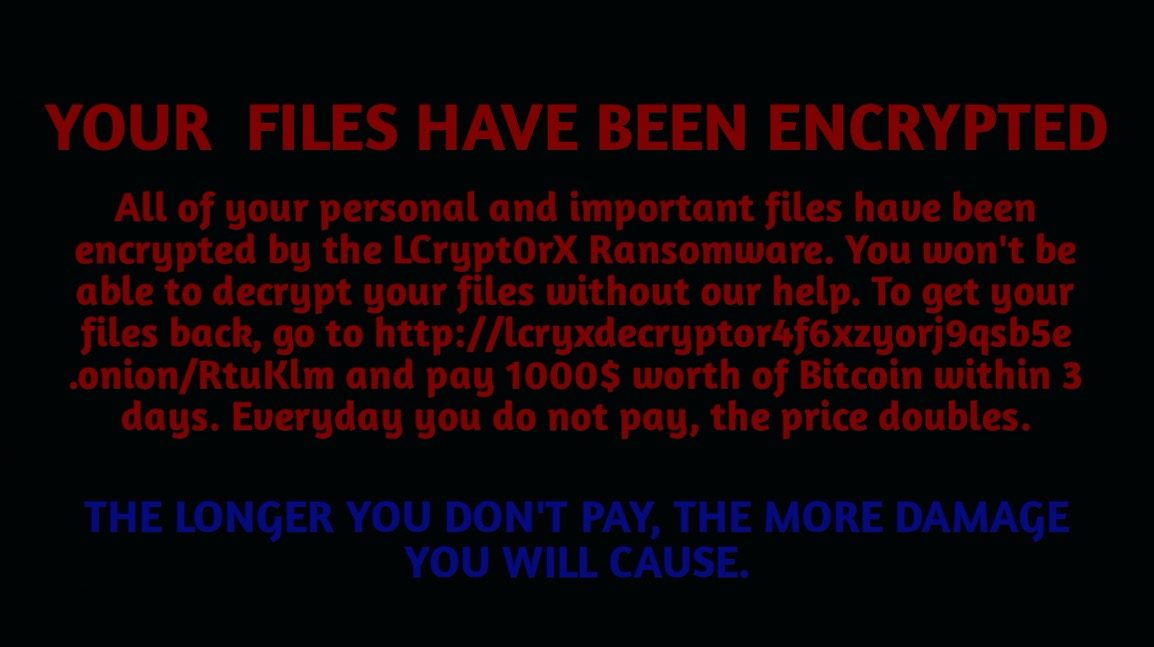

Virus ei pysähdy kryptovaluutan louhintaan. Uusi hyötykuorma, nimeltään Lcrypt0rx, voi myös lukita tietokoneesi.

Se käyttää yksinkertaista mutta tuhoisaa menetelmää ylikirjoittaakseen Master Boot Recordin—tietokoneesi keskeisen osan, joka hallitsee käynnistystä. Tämä voi estää järjestelmää käynnistymästä oikein.

Kiristysohjelma lisää myös vääriä järjestelmäasetuksia piiloutuakseen ja luodakseen pysyvyyttä.

Kampanja hyödyntää halpoja pilvipalvelimia ja väärin konfiguroituja palveluita. Kun kone on saastunut, haittaohjelma etsii muita järjestelmiä tartuttaakseen—erityisesti Docker-kontteja ja pilvialustoja kuten Alibaba Cloud.

Se leviää myös USB-asemien kautta ja käy läpi virustorjuntaprosesseja, poistaen ne yksi kerrallaan.

Turvallisuusasiantuntijat varoittavat, että H2Minerin poistaminen vaatii syvällisen puhdistuksen. Sinun on poistettava kaikki siihen liittyvät cron-tehtävät, aikataulutetut tehtävät ja rekisterimerkinnät.

Jos yksikin piilotettu skripti säilyy, bottiverkko voi asentaa itsensä uudelleen ja jatkaa Moneron louhintaa salaa.

Mitä kauppiaiden ja kryptokäyttäjien tulisi tietää

Hyökkäys ei kohdistu suoraan kryptolompakoihin. Sen sijaan se varastaa laskentatehoa luodakseen uusia Monero-kolikoita hyökkääjille.

Riski on erityisen suuri itseisännöidyille solmuille, pilvilouhijoille ja hallitsemattomille VPS-palveluille.

Jos järjestelmäsi käy kuumana tai hidastuu odottamatta, kannattaa tarkistaa epätavalliset prosessit kuten sysupdate.exe tai toistuvat ulospäin suuntautuvat yhteydet.

Moneron yksityisyysominaisuudet tekevät siitä houkuttelevan hyökkääjille. Mutta käyttäjille todellinen riski on menettää laitteidensa hallinta—ja tietämättään rahoittaa kryptorikollisuutta.