Kyberturvallisuusyritys Kaspersky paljasti YouTube-kryptomarkkinoiden kiristyksen, jossa hyökkääjät käyttävät alustan tekijänoikeusjärjestelmää pakottaakseen vaikuttajia lisäämään haitallisia linkkejä videoidensa kuvauksiin.

Nämä toimet ohjasivat pahaa-aavistamattomat katsojat haittaohjelmilla saastuneisiin latauksiin, kun YouTube-sisällöntuottajat antoivat periksi kiristykselle.

Kaspersky paljastaa SilentCryptoMinerin

Kasperskyn raportti paljastaa, että hakkerit hyödyntävät YouTube-vaikuttajien rakentamaa luottamusta yleisöönsä, mikä tekee tästä kampanjasta erityisen vaarallisen. Raportissa mainitaan haittaohjelmakampanja, jossa verkkorikolliset levittävät haittaohjelmia, jotka on naamioitu työkaluiksi digitaalisten rajoitusten kiertämiseen.

Erityisesti hakkerit hyödyntävät tekijänoikeusvalituksia, uhkaamalla ja kiristämällä YouTube-sisällöntuottajia edistämään SilentCryptoMineria. SilentCryptoMiner on kehittynyt kryptolouhinta Troijalainen, joka perustuu suosittuun avoin lähdekoodi louhintaohjelmistoon XMRig.

Raportin mukaan haittaohjelma louhii kryptovaluuttoja kuten Ethereum (ETH), Ethereum Classic (ETC), Monero (XMR) ja Ravencoin (RVN). Se käyttää myös Bitcoin-lohkoketjua hallitakseen bottiverkkoja.

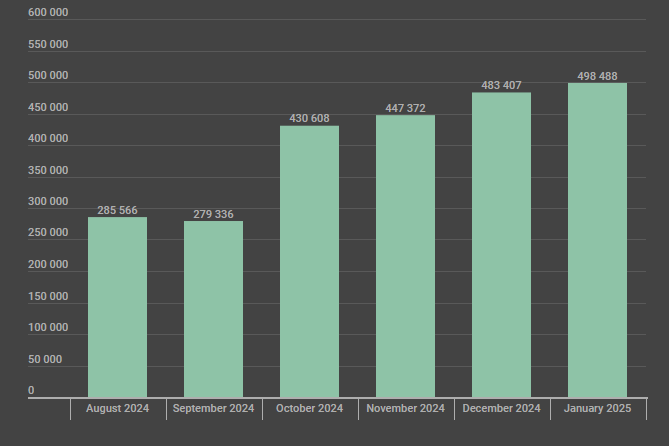

Viimeisen kuuden kuukauden aikana Kaspersky on havainnut yli 2,4 miljoonaa Windows Packet Divert -ajurin esiintymää. Kyberrikolliset hyödyntävät näitä manipuloidakseen verkkoliikennettä. He esittävät monia työkaluja laillisina ohjelmistoratkaisuina, mutta ne sisältävät piilotettuja haitallisia hyötykuormia.

Kun haittaohjelma on asennettu, se pysyy uhrin järjestelmässä, ohittaen turvallisuustoimenpiteet ja muokaten kriittisiä järjestelmätiedostoja.

Raportissa Kaspersky korostaa tapausta, jossa YouTubettaja, jolla on 60 000 tilaajaa, auttoi tietämättään levittämään haittaohjelmaa. Sisällöntuottaja julkaisi alun perin videoita, joissa näytettiin, kuinka kiertää tiettyjä verkkorajoituksia, ja sisällytti linkin oletettuun rajoitusten kiertotyökaluun.

Tiedosto oli kuitenkin saastunut SilentCryptoMinerilla. Myöhemmin he muokkasivat saastuneen videon kuvausta poistaakseen linkin ja korvasivat sen varoituksella, jossa todettiin, että ohjelma “ei toimi”.

“Seuraavaksi hyökkääjät uhkasivat sisällöntuottajia tekijänoikeusrikkomuksen varjolla, vaatimalla heitä julkaisemaan videoita haitallisilla linkeillä tai riskinä oli heidän YouTube-kanaviensa sulkeminen. Näin huijarit pystyivät manipuloimaan suosittujen YouTubettajien mainetta pakottaakseen heidät julkaisemaan linkkejä saastuneisiin tiedostoihin,” lukee raportin otteessa.

Tekijänoikeusiskujen käyttö YouTubettajien pakottamiseen

Vieläkin ovelammin hakkerit ovat tehneet vääriä tekijänoikeusvaatimuksia YouTubettajia vastaan, jotka kieltäytyvät yhteistyöstä. Uhkaamalla sisällöntuottajia kanavien sulkemisella, kyberrikolliset ovat pakottaneet heidät levittämään haittaohjelmaa.

Kyberturvallisuusasiantuntijat varoittavat, että YouTube ja muut sosiaalisen median alustat eivät välttämättä ole ainoita kohteita tällaisille kiristyssuunnitelmille. Pahantekijät voivat pian käyttää samanlaisia taktiikoita Telegramissa ja muilla viestintäalustoilla, joissa vaikuttajat ovat yhteydessä yhteisöihinsä.

Käyttäjien tulisi siksi olla varovaisia ladatessaan ohjelmistoja vahvistamattomista lähteistä. Näennäisesti hyödylliset työkalut voivat toimia porttina haitallisille toiminnoille. Tämä havainto tulee vain kuukausi sen jälkeen, kun Kaspersky paljasti toisen merkittävän kyberturvallisuusuhan.

“Asiantuntijamme ovat löytäneet uuden tietoja varastavan troijalaisen, SparkCatin, joka on ollut aktiivinen App Storessa ja Google Playssa ainakin maaliskuusta 2024 lähtien. SparkCat hyödyntää koneoppimista skannatakseen kuvagallerioita, varastaen kryptovaluuttalompakoiden palautuslausekkeita, salasanoja ja muita arkaluonteisia tietoja kuvakaappauksista,” yritys väitti.

Tämä korostaa kasvavia riskejä, joita kryptovaluuttasijoittajat kohtaavat. Kun YouTube-vaikuttajista tulee kyberrikollisten ensisijaisia kohteita, lohkoketjua analysoiva alusta Arkham on alkanut seurata heidän salkkujaan.

Uusi ominaisuus, nimeltään “Key Opinion Leader (KOL) Label,” seuraa vaikuttajien lompakoita, joilla on yli 100 000 seuraajaa X:ssä. Tämä tarkoittaa, että sijoittajat voivat tarkkailla, tukevatko vaikuttajat aidosti mainostamiaan tokeneita vai ovatko heidän suosituksensa pelkkää maksettua mainontaa. Tämä korostaa, kuinka vaikuttajien rooli ulottuu sosiaalisen median ulkopuolelle.