Yhdysvaltain liittovaltion keskusrikospoliisi (FBI), kyberturvallisuuden ja infrastruktuurin turvallisuusvirasto (CISA), Alankomaiden kansallinen kyberturvallisuuskeskus (NCSC-NL) ja Europolin Euroopan verkkorikostorjuntakeskus (EC3) ovat antaneet yhteisen varoituksen Akira-kiristysohjelmasta.

Ryhmä on vastuussa hyökkäyksistä yli 250 yritykseen ja kriittisen infrastruktuurin yksikköön maaliskuusta 2023 lähtien, pääasiassa Pohjois-Amerikassa, Euroopassa ja Australiassa.

Akiran evoluutio ja hyökkäystekniikat

Akira-uhkaajat ovat keränneet arviolta 42 miljoonaa dollaria lunnasmaksuja 1. tammikuuta 2024 mennessä. Ne ovat kohdistaneet hyökkäyksensä eri toimialoille, mikä aiheuttaa huomattavia ongelmia yrityksille kaikkialla maailmassa.

Alun perin C++-kielellä kirjoitettu Akira salasi aluksi .akira-päätteisiä tiedostoja. Tästä on kuitenkin syntynyt erilaisia versioita. Elokuusta 2023 alkaen ryhmä otti käyttöön Rust-pohjaisen Megazord-lunnasohjelman, joka lisäsi .powerranges-päätteen salattuihin tiedostoihinsa. Joissakin hyökkäyksissä käytetään nyt sekä Megazord- että Akira-muunnoksia tehostamaan hyökkäyksen vaikutusta.

Lue lisää: Suosituimmat kryptovaluuttahuijaukset vuonna 2024

FBI ja kyberturvallisuustutkijat ovat jäljittäneet Akiran alkuperäiset käyttötavat. Ne hyödyntävät Cisco VPN -palveluiden tunnettuja haavoittuvuuksia , joista puuttuu monimenetelmäinen todennus (MFA). Lisäksi ne pääsevät sisään etätyöpöytäprotokollien, tietojen kalastelun ja vaarannettujen tunnistetietojen avulla.

Verkkoon päästyään Akira-hyökkääjät luovat uusia verkkotunnustilejä pysyvyyden ylläpitämiseksi. Sen jälkeen ne hyödyntävät Mimikatzin kaltaisia tunnistetietojen kaavintatyökaluja käyttöoikeuksien laajentamiseksi. Järjestelmän tiedustelu ja toimialueen ohjauskoneiden tunnistaminen suoritetaan työkaluilla, kuten SoftPerfect ja Advanced IP Scanner, sekä alkuperäisillä Windows-komennoilla.

Akira-toimijat poistavat usein tietoturvaohjelmiston käytöstä, ennen siirtymistä sivusuunnassa vaarantuneiden verkkojen välillä. PowerToolin on havaittu sammuttavan virustentorjuntaprosessit, havaitsemisen välttämiseksi.

Arkaluonteisten tietojen varastamiseen, Akira-operaattorit käyttävät runsaasti suodatustyökaluja, kuten FileZilla, WinSCP ja pilvitallennuspalveluiden kaltaisia siirtotyökaluja. Ne luovat komento- ja valvontakanavia AnyDeskin, RustDeskin ja Cloudflare Tunnelin avulla.

Kaksinkertaisen kiristysmallin mukaisesti Akira-näyttelijät salaavat järjestelmät varastettuaan tietoja. Heidän lunnasilmoituksensa sisältää yksilöllisen koodin ja .onion-URL-osoitteen, jolla heihin voi ottaa yhteyttä. Ne eivät määritä alkuperäistä lunnaiden määrää, mikä painostaa uhreja neuvotteluihin.

Lunnasmaksut maksetaan Bitcoinina, uhkatoimijoiden antamiin kryptolompakko-osoitteisiin.

Ylimääräisen painostuksen kohdistamiseksi, Akiran uhkatoimijat uhkaavat julkaista suodatettuja tietoja Tor-verkossa ja joissakin tapauksissa ovat FBI: n raportin mukaan soittaneet uhreiksi joutuneille yrityksille.

FBI, CISA, EC3 ja NCSC-NL ovat antaneet kattavia suosituksia Akiran uhkatoimijoiden järjestelmästä ja verkon etsintätekniikoista. Näiden lieventämisten toteuttaminen voi vähentää merkittävästi onnistuneen hyökkäyksen riskiä.

“Lievennyksien soveltamisen lisäksi FBI, CISA, EC3 ja NCSC-NL suosittelevat organisaatiosi tietoturvaohjelman käyttämistä, testaamista ja validointia tässä tiedotteessa MITRE ATT&CK FOR Enterprise -kehykseen kartoitettua uhkakäyttäytymistä vastaan”, CISA kirjoitti raportissaan.

Lue lisää: Kryptoturvallisuuden 5 parasta puutetta ja niiden välttäminen

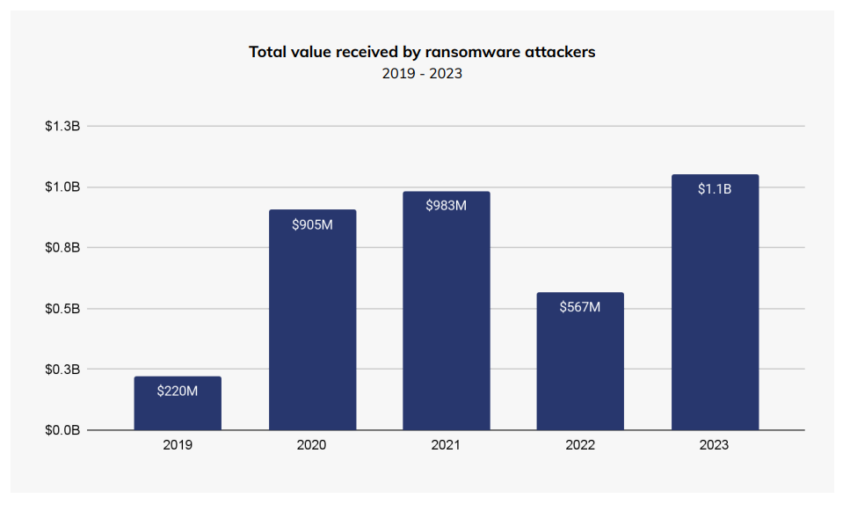

Helmikuun 2024 Chainalysis-raportin mukaan, lunnasohjelmahyökkäykset lisääntyivät vuonna 2023, ja uhreilta kiristettiin 1 miljardia dollaria. Tämä on merkki kasvavasta kyberuhasta ja siitä, että organisaatioiden on parannettava kyberpuolustustaan.