Kryptovaluutta-treidaaja menetti 50 miljoonaa dollaria Tetherin USDT:ssä jouduttuaan kehittyneen “osoitemyrkytys”-hyökkäyksen uhriksi.

20. joulukuuta lohkoketju-turvayhtiö Scam Sniffer raportoi, että hyökkäys käynnistyi, kun uhri lähetti pienen, 50 dollarin testisiirron omaan osoitteeseensa.

Miten osoitteiden myrkytysoperaatio eteni

Varsinkin sijoittajat käyttävät tätä perustoimenpidettä varmistaakseen, että varoja lähetetään oikeaan osoitteeseen.

Kuitenkin kyseinen toiminta hälytti hyökkääjän hallinnoiman automatisoidun skriptin, joka välittömästi loi “väärennetyn” lompakko-osoitteen.

Väärennetty osoite on suunniteltu niin, että sen alku ja loppu vastaavat oikeaa vastaanottajan osoitetta. Eroavaisuudet löytyvät vain keskeltä, minkä vuoksi huijaus on vaikea huomata nopeasti.

Hyökkääjä lähetti sitten vähäpätöisen määrän kryptovaluuttaa tästä väärennetystä osoitteesta uhrin lompakkoon.

Tämä siirto lisäsi huijausosoitteen uhrin viimeaikaisten siirtojen historiaan, joissa useat lompakot näyttävät vain osoitteiden alku- ja loppuosan.

Uhri luotti tähän visuaaliseen lyhennelmään ja kopioi osoitteen siirtohistoriastaan tarkistamatta koko merkkijonoa. Näin ollen treidaaja siirsi 49 999 950 USDT:ä suoraan hyökkääjälle sen sijaan, että olisi lähettänyt ne omaan turvalompakkoonsa.

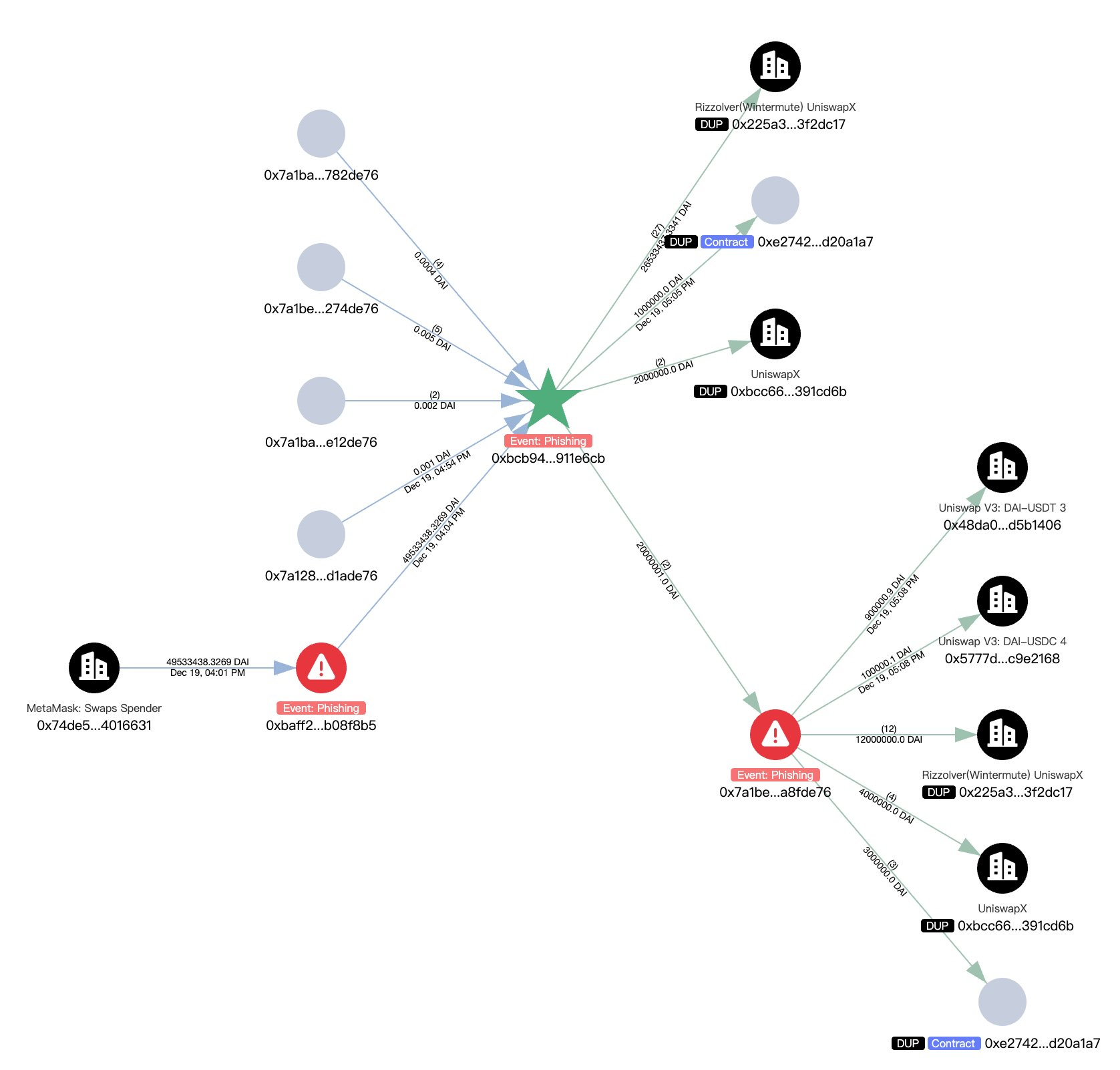

Vastaanotettuaan varat hyökkääjä siirtyi nopeasti rajoittamaan omaisuuserän takavarikoinnin riskiä, lohkoketjun historiatietojen mukaan. Hän vaihtoi varastetut USDT:t, jotka liikkeellelaskija voi jäädyttää, MetaMask Swapin avulla DAI stablecoiniin.

Hyökkääjä muutti varat noin 16 680 etheriin (ETH).

Lisäksi, siirtoketjun hämärtämiseksi, hyökkääjä talletettiin ETH:t Tornado Cashiin. Tämä hajautettu miksauspalvelu on suunniteltu katkaisemaan näkyvä yhteys lähettäjän ja vastaanottajan osoitteiden välillä.

Uhri tarjoaa 1 000 000 dollaria palkkioksi

Yrittäessään saada varat takaisin uhri lähetti lohkoketjuviestin, jossa hän tarjosi miljoonan dollarin white-hat-palkkion, jos hyökkääjä palauttaisi 98 % varastetuista varoista.

“Olemme virallisesti tehneet rikosilmoituksen. Viranomaisten, kyberturvallisuusasiantuntijoiden sekä useiden lohkoketjuprotokollien avustuksella olemme jo keränneet olennaista ja käytettävissä olevaa tietoa toiminnastasi,” viestissä todetaan.

Viestissä varoitettiin, että uhri ryhtyy “periksiantamattomiin” oikeudellisiin toimiin, ellei vaatimukseen vastata 48 tunnin kuluessa.

“Ellet suostu: Viemme asian eteenpäin laillisin ja kansainvälisin keinoin. Henkilöllisyytesi selvitetään ja jaetaan asianmukaisille viranomaisille. Pyrimme määrätietoisesti rikos- ja siviilikanteisiin, kunnes täysi oikeus toteutuu. Tämä ei ole pyyntö. Saat yhden viimeisen mahdollisuuden välttää peruuttamattomat seuraukset,” uhri totesi.

Tapaus korostaa jatkuvaa haavoittuvuutta siinä, miten digitaaliset lompakot esittävät siirtotiedot ja kuinka hyökkääjät hyödyntävät käyttäjien toimintaa — eivät varsinaisia lohkoketjun haavoittuvuuksia.

Turva-analyytikot ovat toistuvasti varoittaneet, että lompakkopalvelujen tapa lyhentää pitkiä osoitteita käytettävyyden sekä ulkoasun vuoksi aiheuttaa jatkuvan riskin.

Ellei tätä ongelmaa ratkaista, hyökkääjät todennäköisesti jatkavat sitä, että käyttäjät varmennettavat vain osoitterivin alku- ja loppuosan merkit.